Alcuni ricercatori di CyberX hanno scoperto un malware evoluto tramite il quale gli hacker hanno rubato più di 600 gigabyte di dati da circa 70 obiettivi in una vasta gamma di settori: infrastrutture, media, sedi di ricerca e aziende. L’operazione effettuata tramite questo malware, ribattezzata Operation BugDrop, prende il controllo del microfono dei PC per registrare conversazioni, ma anche accedere a schermate, documenti e password utilizzate. Per infettare i target di interesse vengono inviati documenti in formato Microsoft Word tramite email di phishing. Come spiegano i ricercatori della CyberX:

L’Operazione BugDrop è ben organizzata, utilizza un sofisticato malware e sembra essere sostenuta da un’organizzazione con notevoli risorse. Richiede infatti una massiccia infrastruttura di back-end per memorizzare, decifrare e analizzare i diversi GB di dati non strutturati rubati ogni giorno. È inoltre necessario un grande team di analisti umani che riescano a ordinare manualmente i dati rubati, per poi processarli manualmente.

Il sospetto di CyberX è che, dietro questa operazione, ci sia addirittura un governo. Tra gli obiettivi al momento colpiti, a cui sono stati rubati ben 600 GB di dati, troviamo:

- una società che progetta sistemi di monitoraggio remoto per oleodotti e gasdotti,

- un’organizzazione internazionale che monitora i diritti umani, la lotta al terrorismo, e gli attacchi informatici sulle infrastrutture critiche ucraine,

- una società di ingegneria che progetta cabine elettriche, condotti di distribuzione del gas e impianti di approvvigionamento idrico,

- un istituto di ricerca scientifica,

- alcuni editori e giornalisti ucraini.

Analizzando “le vittime” possiamo immaginare il potenziale pericolo di un simile attacco e come possano essere utilizzati i dati. La maggior parte delle 70 organizzazioni oggetto della Operation BugDrop si trova in Ucraina, un paese che nel mese di dicembre ha subito un blackout causato da hacker, mentre le altre sono in Arabia Saudita e in Austria.

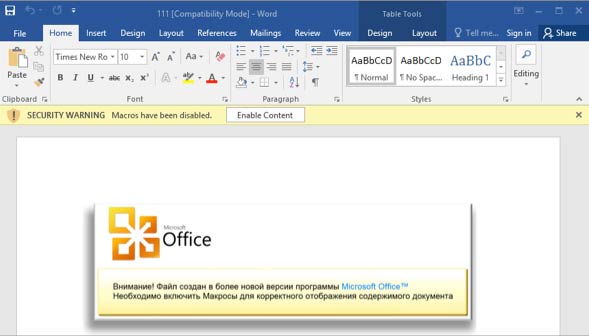

Come operano esattamente gli hacker dietro Operation BugDrop? Inviano un’email di phishing contenente un documento Word in allegato. All’apertura del documento viene richiesto di attivare le macro tramite un avviso che riproduce perfettamente la classica grafica di Microsoft e recita: “Attention! The file was created in a newer version of Microsoft Office programs. You must enable macros to correctly display the contents of a document“, ovvero “Attenzione, il file è stato creato in una versione di Microsoft Office più recente. È necessario abilitare le macro per visualizzare correttamente il documento”. Viene utilizzata la tecnica Reflective DLL Injection per far infiltrare il malware nel sistema: vengono caricati file infetti senza effettuare chiamate alle Windows API. I file rubati dai microfoni dei PC infettati vengono caricati su Dropbox: le organizzazioni spesso non monitorano le connessioni e l’utilizzo di Dropbox permette di non creare sospetti. Da Dropbox, poi, vengono presi dagli hacker.

Potete dedurre voi stessi, dalla portata degli attori in gioco, che non vi sia alcun pericolo per il normale utente.